一、Procmon简介

Procmon(Process Monitor)是微软 Sysinternals 套件中最核心的系统行为监控工具,能够实时捕获并记录 Windows 系统中的文件读写、注册表操作、进程创建、线程活动、DLL 加载等底层事件。它将 Process Explorer、FileMon、RegMon 的能力融合在一起,通过精细的过滤器与高精度事件追踪,让用户可以清晰还原程序的执行链路和系统调用细节。无论是恶意软件分析、应急响应、漏洞复现、权限排查,还是编写 EDR 行为规则,Procmon 都是最可靠、最直观的行为分析利器,可在复杂系统环境中快速定位异常行为与攻击链条。

主要特点:

Procmon 是微软官方推出的系统行为监控工具,它能实时捕获:

✔ 文件读写

✔ 注册表访问

✔ 进程创建与线程行为

✔ 网络活动(部分)

✔ 映像加载(DLL 加载)

一句话总结:它能将 Windows 系统的一举一动全部“抓包”记录下来,让任何异常操作无所遁形。

二、Procmon下载及安装

Procmon 是微软官方 Sysinternals 套件中的核心工具,无需复杂安装,下载后即可直接运行。用户可从微软官网获取最新版本的 Process Monitor 工具包,下载后解压即可使用,无需额外依赖或环境配置。Procmon 提供 32 位和 64 位可执行文件,首次运行时需接受 Sysinternals 的 EULA 协议,随后即可开始捕获系统行为事件。由于属于系统底层监控工具,建议在具有管理员权限的环境中启动,以确保能够完整捕获文件、注册表与进程相关的全部系统调用。若在应急响应或分析环境中使用,可将其放置于 U 盘或工具包中,作为便携式安全排查工具随时调用。

下载方式:https://learn.microsoft.com/en-us/sysinternals/downloads/procmon

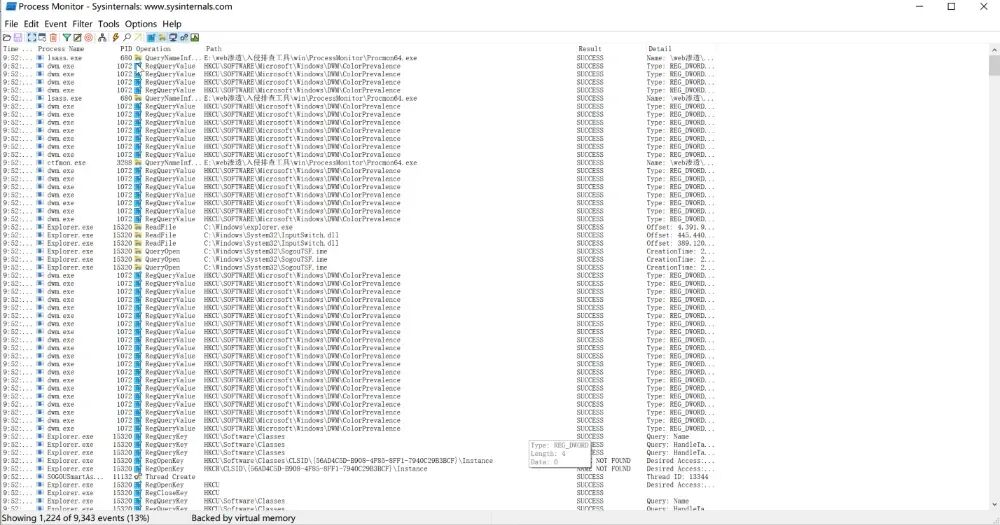

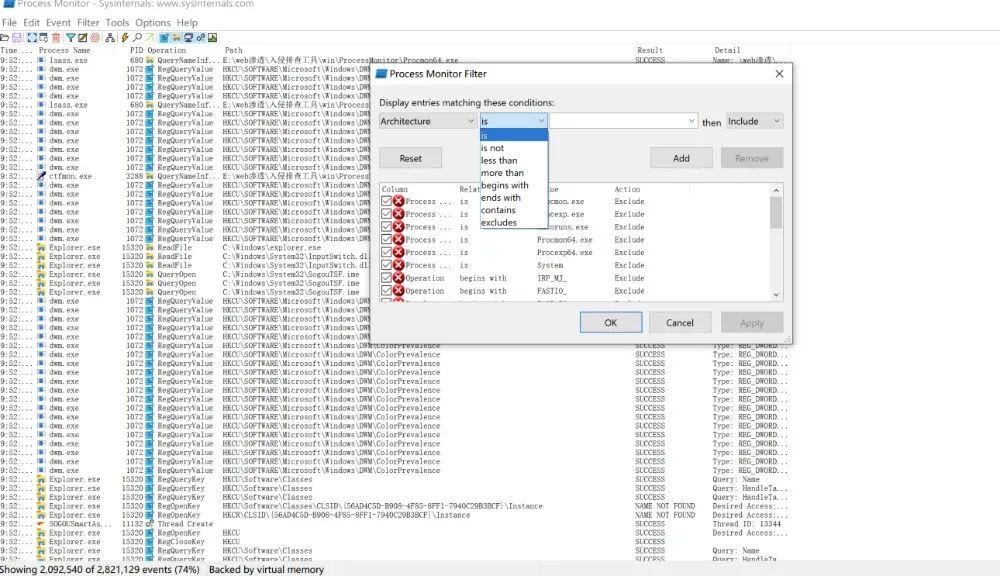

三、Procmon使用

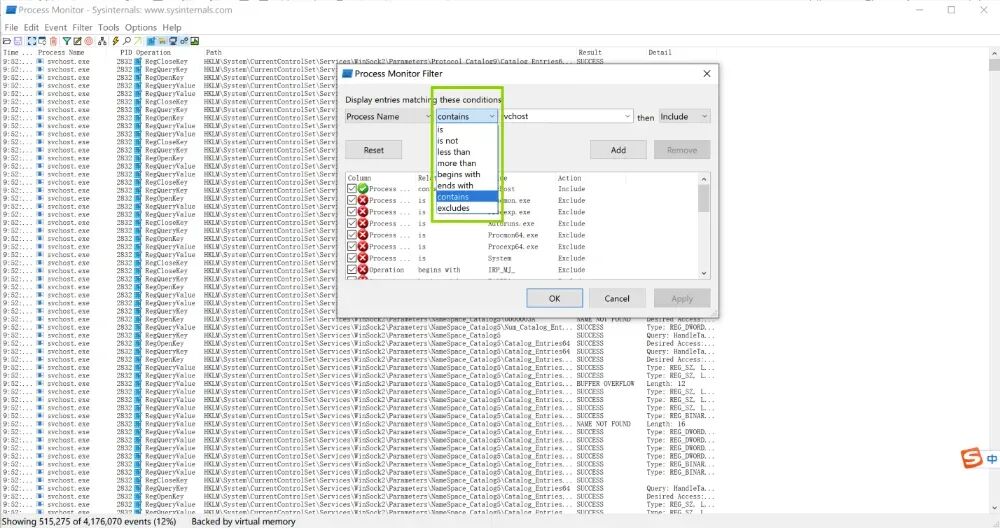

Procmon 使用十分直观,但为了高效捕获关键行为,通常需要遵循“启动前准备、实时监控、结果分析”三个步骤。启动工具后,默认会立即开始捕获所有系统事件,建议先暂停捕获并清空历史记录,再根据实际分析场景设置过滤器。常用过滤条件包括进程名、操作类型(如 CreateFile、RegSetValue)、路径关键字以及返回结果等,可显著减少噪声日志,提高分析效率。开启捕获后,Procmon 会以时间序列展示实时事件,用户可通过高亮、堆栈查看、事件属性等功能快速定位异常操作,如可疑文件落地、注册表持久化写入、DLL 加载异常、进程链条变化等。分析完成后,可将记录保存为 PML 文件用于复盘或证据留存。通过合理的过滤与事件关联,Procmon 能帮助用户迅速构建行为链,准确识别潜在安全风险与攻击迹象。

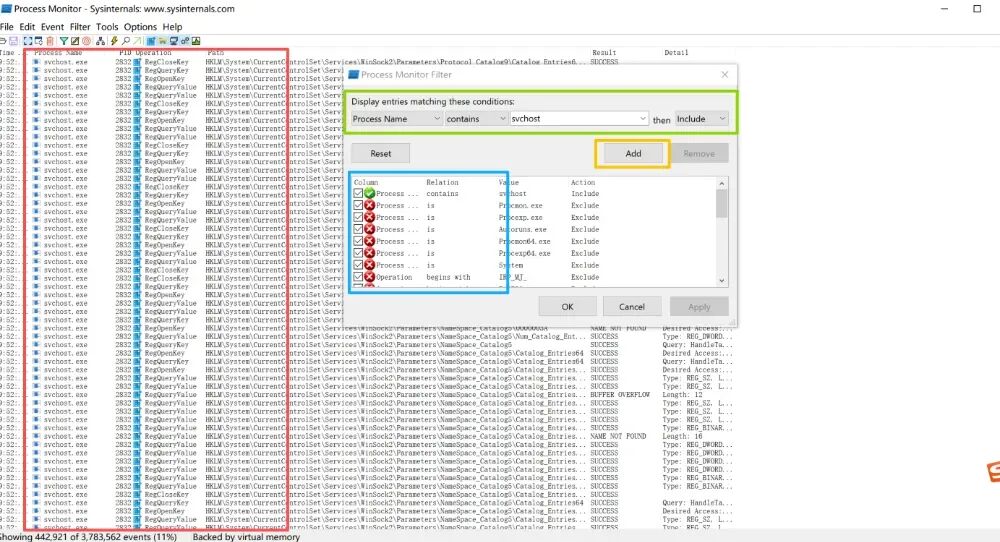

通过行为过滤聚焦可疑进程事件,并依托进程创建链重构其调用路径,为恶意进程溯源与攻击链分析提供关键依据。

如:进程名包含svchost 的事件,添加到规则内进行应用查找。

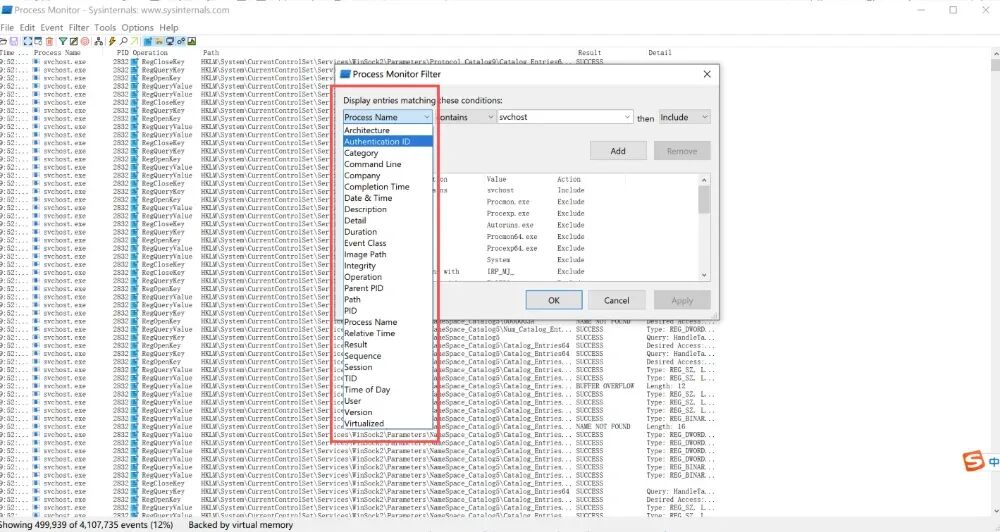

通过多字段、多维度的组合过滤,将海量系统事件快速收敛为关键行为片段,精确复原进程的调用链与操作序列,为可疑进程识别、恶意行为判定和攻击链精准溯源提供可靠依据。

四、Procmon 总结

在 Windows 主机入侵排查场景中,Procmon 以其对系统底层行为的深度可见性,成为安全人员定位异常活动的关键工具。依托强大的字段组合过滤机制,Procmon 能在海量事件中迅速聚焦可疑进程的关键操作,如文件落地、注册表篡改、权限更改、异常网络调用与恶意 DLL 加载等行为,并通过进程创建链清晰还原攻击者的执行路径。无论是初始入侵验证、持久化排查、横向移动分析,还是恶意样本行为研判,Procmon 都能帮助分析人员从行为层面锁定真实威胁,精准复现攻击链条,为应急响应和后续处置提供强有力的证据支撑,是 Windows 主机安全分析中不可或缺的核心工具之一。