在网络安全对抗中,黑客的攻击从来不是“单点操作”,而是一套环环相扣的完整流程——从最初的“破门而入”,到最终的“窃取数据、破坏系统”,每一步都对应着ATT&CK框架中的具体技战法,有明确的目标和操作逻辑。

很多安全从业者和企业管理员,对ATT&CK的“战术、技术、子技术”感到抽象,其实只要抓住黑客的「攻击链路」,就能快速理解ATT&CK技战法的核心,精准找到防御盲区。

先明确核心:攻击链路=ATT&CK技战法的“落地流程”

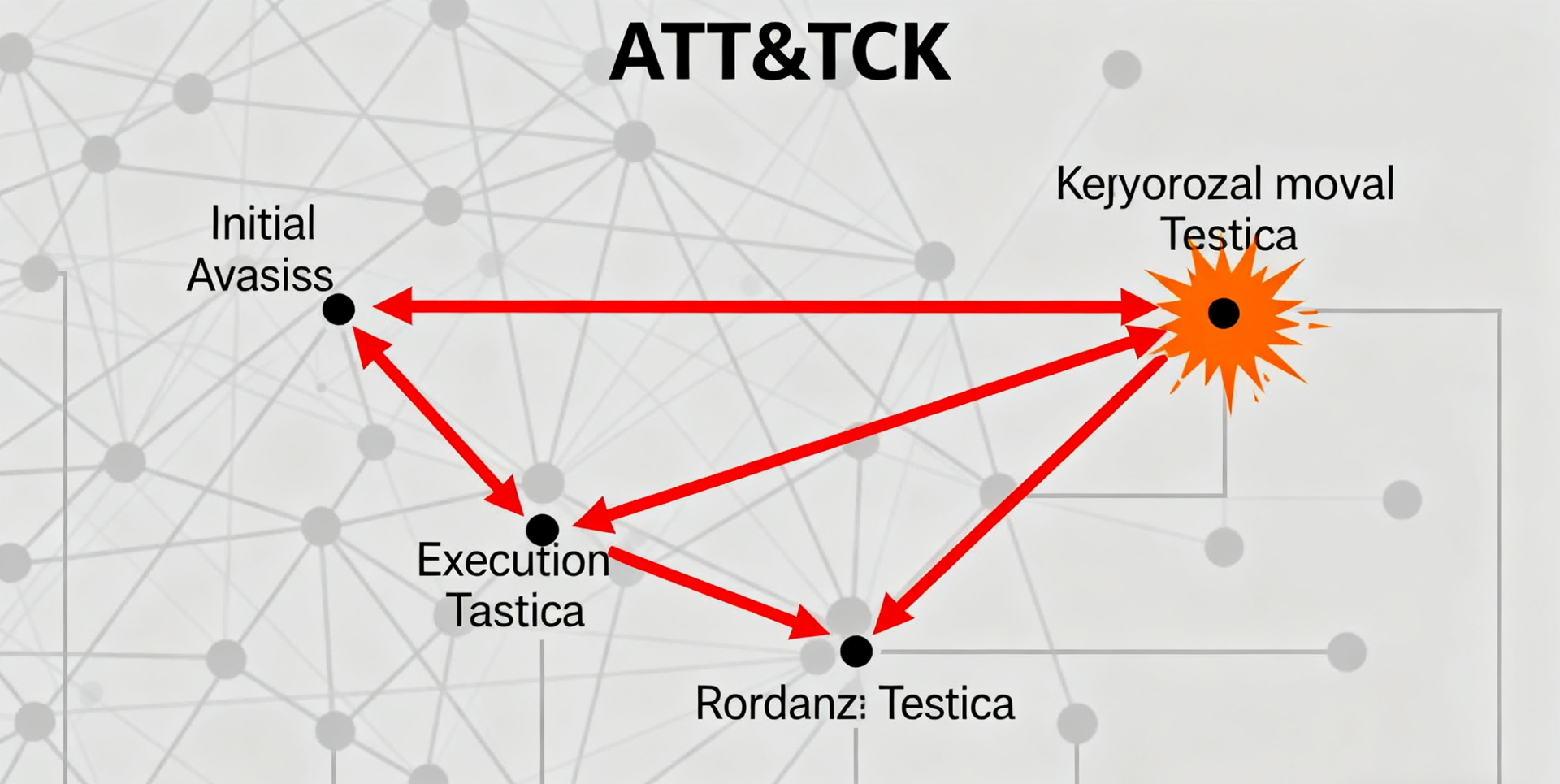

首先要理清一个关键:我们说的「黑客攻击链路」,本质就是ATT&CK框架中“战术+技术”的串联落地——每条链路都对应着黑客从“初始访问”到“达成攻击目标”的全流程,每一步操作都能在ATT&CK中找到对应的技术支撑。

比如“钓鱼邮件→恶意文件→植入木马”,对应的就是ATT&CK中“初始访问(钓鱼攻击)→执行(恶意文件执行)→持久化(木马植入)”的战术链条。搞懂每条链路的步骤和对应技战法,就能知道黑客“要做什么、怎么做”,防御时才能“对症下药”。

6条黑客高频攻击链路(贴合ATT&CK技战法)

以下6条链路,涵盖了企业最常遭遇的攻击场景,每条链路都拆解「步骤细节+对应ATT&CK技术+攻击目的」,通俗易懂,看完就能对应排查自身防御漏洞。

链路一:钓鱼邮件主导的社工攻击链路(最高频,成功率最高)

核心定位:依托社会工程学,利用人员疏忽突破防线,无需复杂技术,覆盖ATT&CK“初始访问→执行→持久化→数据泄露”全战术,是黑客最常用的入门手段(占企业遭遇攻击的60%以上)。

完整链路:

- 钓鱼邮件投递(初始访问-T1566):黑客伪装成企业内部人员、合作方、知名平台(如腾讯、阿里),发送带诱导性的邮件,标题多为“会议通知、合同文件、工资明细”,诱导员工点击链接或下载附件;部分高级钓鱼会精准定位特定岗位(如财务、行政),即“鱼叉式钓鱼”。

- 恶意文件分发(初始访问-T1566.001/002):邮件附件伪装成“正常文件”,常见两种形式——① 恶意软件压缩包(加密压缩,诱导员工解压,规避邮件查杀);② 自解压文件(双击自动运行,无需手动解压,降低员工警惕性)。

- 恶意程序执行(执行-T1204/T1059):员工解压/运行文件后,触发恶意程序,主要分为两类——① 恶意木马(exe程序,伪装成“办公工具、软件安装包”,运行后静默植入系统);② Word宏病毒(伪装成Word文档,诱导员工启用宏,宏代码执行后下载木马)。

- 木马驻留(持久化-T1053/T1112):恶意木马植入后,不会立即发作,而是通过“创建定时任务、修改注册表”实现驻留,确保系统重启、杀毒软件扫描后,依然能正常运行,避免被轻易清除。

- 数据窃取(凭据访问-T1003/数据泄露-T1020):木马后台运行,窃取员工账号密码、电脑中的核心文件(如合同、客户数据),并将数据加密后,上传到黑客指定的公有云(如免费网盘、私人云服务器),规避企业内网监控,完成数据窃取。

攻击目的:窃取企业核心数据、员工凭据,后续可进一步横向移动、勒索敲诈,适合针对普通员工突破防线,成本极低、成功率极高。

链路二:文件上传漏洞攻击链路(针对Web应用,企业内网高频)

核心定位:利用企业Web应用(如官网、内部管理系统)的文件上传漏洞,直接突破系统防线,覆盖ATT&CK“初始访问→执行→权限提升→持久化”战术,常见于有公开Web应用的企业。

完整链路:

- 漏洞扫描探测(侦察-T1595/T1592):黑客通过自动化工具扫描企业Web应用(如官网后台、文件管理系统),探测是否存在“文件上传漏洞”——即系统未对上传的文件类型、后缀名进行严格校验,允许上传恶意文件。

- Webshell上传(初始访问-T1190/执行-T1059.004):发现漏洞后,黑客伪装正常用户,上传恶意Webshell文件(伪装成jpg、png图片、txt文档,修改后缀名规避校验),成功上传后,通过Webshell获得服务器的远程命令执行权限,相当于拿到了服务器的“远程操控权”。

- 文件管理操控(命令与控制-T1071):通过Webshell远程操控服务器,浏览服务器文件目录,查找核心数据(如数据库账号密码、内部配置文件),同时排查服务器的防御状态(如是否安装杀毒软件、防火墙配置)。

- 恶意木马植入(执行-T1204):通过Webshell上传更具控制力的恶意木马(如远控木马),替换Webshell的临时控制,实现更稳定的远程操控,避免Webshell被管理员发现并删除。

- 权限提升(权限提升-T1068/T1548):Webshell默认权限较低,黑客通过执行提权命令、利用服务器系统漏洞(如系统弱权限配置、未修复的高危漏洞),将普通权限提升至管理员权限,获得服务器的完全控制权。

- 持久化部署(持久化-T1053/T1105):提升管理员权限后,创建定时任务、添加自启动服务,确保木马和Webshell长期驻留,同时隐藏恶意进程和文件,规避服务器防御工具的检测。

攻击目的:控制企业Web服务器、窃取服务器核心数据,后续可进一步入侵企业内网,攻击其他主机,适合针对有Web应用的企业(如电商、企业官网、内部管理平台)。

链路三:命令执行漏洞攻击链路(快速入侵,隐蔽性强)

核心定位:利用Web应用、系统组件的命令执行漏洞,直接执行恶意命令,跳过“文件上传”环节,快速植入恶意程序,覆盖ATT&CK“初始访问→执行→权限提升→持久化”战术,隐蔽性强、攻击速度快。

完整链路:

- 漏洞探测利用(初始访问-T1190/执行-T1059):黑客扫描企业Web应用、系统组件(如Apache、Tomcat),探测是否存在命令执行漏洞(如Log4j漏洞、Struts2漏洞),发现漏洞后,直接通过漏洞注入恶意命令,无需上传文件,规避文件校验环节。

- 恶意木马下载植入(执行-T1059.001):通过注入的恶意命令,远程下载黑客服务器上的恶意木马(exe、dll格式),并自动执行安装,植入目标服务器/终端,全程静默操作,用户和管理员难以察觉。

- 权限提升(权限提升-T1068/T1548.001):木马运行后,自动执行提权脚本,利用系统弱权限、未修复的高危漏洞,将普通用户权限提升至管理员/系统权限,获得目标设备的完全控制权。

- 持久化配置(持久化-T1053/T1106):① 创建定时任务,定期执行木马进程,确保木马不被清除;② 添加系统自启动项(如修改启动文件夹、添加服务),实现开机自启,即使设备重启,木马依然能正常运行。

- 内网横向移动(横向移动-T1021/T1077):获得管理员权限后,利用目标设备的内网权限,扫描内网其他主机,通过RDP、SMB协议入侵其他设备,扩大攻击范围,窃取更多内网数据。

攻击目的:快速控制目标设备、入侵企业内网,适合针对存在未修复高危漏洞的企业,攻击速度快、隐蔽性强,难以被及时检测。

链路四:凭据滥用攻击链路(APT攻击常用,精准突破)

核心定位:以“窃取/滥用凭据”为核心,依托ATT&CK“凭据访问→初始访问→横向移动”战术,无需利用漏洞,通过合法凭据伪装正常访问,隐蔽性极强,是APT攻击、内部攻击的核心链路。

完整链路:

- 凭据窃取(凭据访问-T1003/T1552):通过两种方式获取企业员工凭据——① 社工手段(钓鱼邮件、短信诈骗,诱导员工泄露账号密码);② 技术手段(木马窃取、键盘记录、LSASS内存凭据转储,提取已登录的账号密码)。

- 有效账户滥用(初始访问-T1078):利用窃取的合法凭据(如员工账号、管理员账号),伪装成正常用户,登录企业内网、内部系统(如OA、CRM、数据库),无需突破防御,直接获得访问权限。

- 权限横向移动(横向移动-T1021.001/T1077):利用已登录的凭据,访问内网其他主机和系统,查找更高权限的凭据(如管理员账号、数据库超级权限),逐步扩大控制范围,实现内网横向渗透。

- 核心系统控制(权限提升-T1068):找到高权限凭据后,登录企业核心系统(如数据库服务器、内网管控平台),获得核心系统的控制权,修改系统配置、窃取核心数据。

- 隐蔽驻留与数据泄露(持久化-T1136/数据泄露-T1020):创建隐藏账号(伪装成系统账号,规避管理员排查),长期驻留内网,持续窃取核心数据,或植入后门,为后续攻击做准备,全程伪装正常操作,难以被发现。

攻击目的:长期控制企业内网、窃取核心数据,适合APT攻击、内部恶意人员攻击,隐蔽性极强,防御难度最大。

链路五:勒索软件攻击链路(破坏性强,以获利为核心)

核心定位:以“加密数据、勒索赎金”为核心,覆盖ATT&CK全战术链路,破坏性极强,是当前企业遭遇的最具威胁的攻击类型之一,结合钓鱼、漏洞等多种手段发起攻击。

完整链路:

- 初始访问(初始访问-T1566/T1190):两种常见入口——① 钓鱼邮件(投递带勒索软件的恶意附件,如宏病毒、自解压文件);② 漏洞利用(利用Web应用漏洞、系统漏洞,植入勒索软件)。

- 勒索软件执行(执行-T1204/T1059):恶意文件运行后,勒索软件静默安装,同时关闭企业终端的杀毒软件、备份工具,规避防御和数据恢复。

- 权限提升(权限提升-T1068/T1548):勒索软件执行提权操作,获得管理员权限,确保能加密目标设备上的所有文件(包括系统文件、核心业务数据)。

- 文件加密(影响-T1486):对终端、服务器上的文件进行加密(采用非对称加密,无法破解),加密后删除原文件,只留下勒索通知文件,告知企业支付赎金才能获得解密密钥。

- 内网扩散(横向移动-T1021/T1077):通过已感染的设备,扫描内网其他主机,自动传播勒索软件,加密内网所有核心设备的数据,扩大破坏范围,逼迫企业支付更高赎金。

- 赎金勒索(影响-T1486.001):在加密后的设备上留下勒索信息(如弹窗、文本文件),告知赎金金额、支付方式(通常为虚拟货币,难以追溯),威胁企业若不支付赎金,将永久删除解密密钥,或泄露窃取的核心数据。

攻击目的:通过加密数据勒索赎金,破坏性极强,一旦感染,企业业务将全面瘫痪,适合针对中小企业、医疗机构、政务单位等对数据依赖度高的主体。

链路六:DNS隧道攻击链路(隐蔽通信,规避网络监控)

核心定位:以“DNS隧道”为核心,突破企业网络防火墙限制,实现恶意通信,覆盖ATT&CK“命令与控制→执行→数据泄露”战术,隐蔽性极强,适合针对网络管控严格的企业。

完整链路:

- 初始植入(初始访问-T1566/T1190):通过钓鱼邮件、文件上传漏洞等方式,将DNS隧道客户端(恶意程序)植入目标终端/服务器,静默运行,不触发防御工具报警。

- DNS隧道建立(命令与控制-T1071.004):恶意程序利用DNS协议(企业网络通常不会禁止DNS通信),建立DNS隧道,将恶意命令、数据伪装成DNS查询请求,与黑客的控制服务器(C2服务器)建立通信,规避企业防火墙、网络流量监控的检测。

- 恶意命令执行(执行-T1059):黑客通过DNS隧道,向目标设备发送恶意命令,执行多种操作(如下载木马、窃取凭据、扫描内网),所有命令传输都伪装成正常DNS查询,难以被发现。

- 数据窃取与传输(数据泄露-T1020):将窃取的核心数据(如账号密码、业务数据)加密后,通过DNS隧道分段传输到C2服务器,避免数据传输过程中被监控、拦截。

- 持久化与隐藏(持久化-T1053/防御规避-T1027):创建定时任务,确保DNS隧道客户端长期运行,同时隐藏恶意进程、修改程序名称,伪装成系统正常进程,规避终端防御工具的查杀和管理员的排查。

攻击目的:隐蔽控制目标设备、窃取核心数据,适合针对网络管控严格的企业(如金融、政务、大型企业),突破网络限制,实现长期潜伏。

关键总结:看懂链路,才能做好防御

以上6条链路,几乎覆盖了当前黑客的主流攻击方式,且每一步都对应ATT&CK框架中的核心技战法——其实黑客的攻击从来不是“无迹可寻”,只要抓住两条核心,就能精准防御:

- 每条链路的「初始访问环节」都是防御重点:无论是钓鱼邮件、漏洞利用,还是凭据滥用,只要守住“入口”,就能阻断80%的攻击(如强化邮件查杀、及时修复漏洞、规范凭据管理);

- 关注「持久化、防御规避」环节:黑客植入恶意程序后,都会通过定时任务、自启动、伪装进程等方式长期驻留,强化终端防御、定期排查异常进程和定时任务,就能及时发现潜伏的恶意程序。

对于企业而言,无需死记硬背ATT&CK的技术编号,只要理解这些高频攻击链路,针对性优化防御策略(如员工安全培训、漏洞及时修复、终端和网络监控强化),就能大幅降低被攻击的风险。

最后提醒:黑客的攻击链路会不断迭代(结合最新漏洞、新技术),但核心逻辑始终不变——“找入口→植入恶意程序→控制设备→窃取/破坏”,只要守住每个关键环节,就能筑牢企业安全防线。