一、引言:VPN技术的演进与选择

随着云计算和移动办公的普及,企业网络边界逐渐模糊,传统的物理专线已无法满足灵活多变的连接需求。虚拟专用网络(VPN)作为安全远程接入的核心技术,通过公共网络基础设施建立加密通道,实现数据的机密性、完整性和身份认证。在多种VPN技术中,IPsec VPN因其协议标准化程度高、安全性强、互操作性好的特点,成为企业站点互联和远程接入的首选方案。本文将深入剖析IPsec VPN的技术原理、部署架构及实战配置要点。

二、IPsec协议体系架构

2.1 IPsec协议栈组成

IPsec并非单一协议,而是一套在IP层提供安全服务的协议族,主要由以下协议构成:

- AH(Authentication Header):提供数据源认证和数据完整性保护,但不提供加密

- ESP(Encapsulating Security Payload):提供加密、认证、完整性保护,是实际部署中最常用的协议

- IKE(Internet Key Exchange):负责安全关联(SA)的协商和密钥交换,分为IKEv1和IKEv2两个版本

- SA(Security Association):定义安全策略的通信对等体之间的单向连接关系

2.2 工作模式对比

IPsec支持两种工作模式,适用于不同的网络场景:

|

模式 |

封装方式 |

适用场景 |

优点 |

缺点 |

|

传输模式 |

不增加新IP头,仅加密载荷 |

端到端加密,Host-to-Host |

开销小,效率高 |

不支持NAT穿透,公网路由受限 |

|

隧道模式 |

新增外层IP头,完整封装原数据包 |

网关到网关,Site-to-Site |

支持NAT,公网路由灵活 |

增加额外开销 |

在实际部署中,Site-to-Site场景普遍采用隧道模式,而远程接入场景根据网关设计可选择传输模式。

三、IKE协商机制详解

3.1 IKEv2协商流程

IKEv2相比v1版本大幅简化了协商过程,将消息交换从6个减少到4个,建立连接效率更高:

IKE_SA_INIT阶段(2个消息):

Initiator -> Responder: SA提案、DH交换、Nonce

Responder -> Initiator: 选择提案、DH响应、Nonce

IKE_AUTH阶段(2个消息):

Initiator -> Responder: 身份认证、SA载荷

Responder -> Initiator: 身份认证、SA载荷、建立成功

3.2 加密套件选择

加密套件的配置需要在安全性和性能之间取得平衡:

- 加密算法:AES-256-GCM(推荐,兼顾性能和安全性)、AES-128-GCM

- 完整性算法:若使用AEAD算法如GCM,则无需单独配置完整性算法

- 密钥交换算法:ECDH(椭圆曲线Diffie-Hellman)优于传统的DH,推荐使用Curve25519

- 身份认证方式:预共享密钥(PSK)适用于小型网络,数字证书适合中大型网络

3.3 DPD与Keepalive

- DPD(Dead Peer Detection):主动检测对端存活状态,发现连接异常后快速重建

- Keepalive:周期性发送心跳报文,维持NAT映射关系

- 配置建议:DPD间隔设置为10-30秒,Keepalive间隔设置为10-20秒

四、NAT穿透技术

4.1 NAT-T(NAT Traversal)

NAT-T是IPsec在NAT环境中正常工作的关键技术。由于NAT设备会修改IP地址和端口号,导致ESP协议(基于IP协议号50)无法穿越NAT设备。NAT-T通过以下机制解决此问题:

- UDP封装:将ESP数据包封装在UDP端口4500中

- NAT发现:在IKE协商阶段检测路径上是否存在NAT设备

- Keepalive:周期性发送Keepalive报文维持NAT映射

4.2 ESP-in-UDP封装流程

原始数据包:IP(源地址) -> ESP载荷 -> IP(目的地址)

NAT-T封装后:IP(NAT后的源地址) -> UDP(4500) -> ESP载荷 -> IP(目的地址)

部署注意事项:

- 确保UDP端口500(IKE)和4500(ESP-in-UDP)在防火墙上放行

- 大流量场景下需评估NAT设备的性能瓶颈

- 某些老旧NAT设备对UDP流量有限制,需测试兼容性

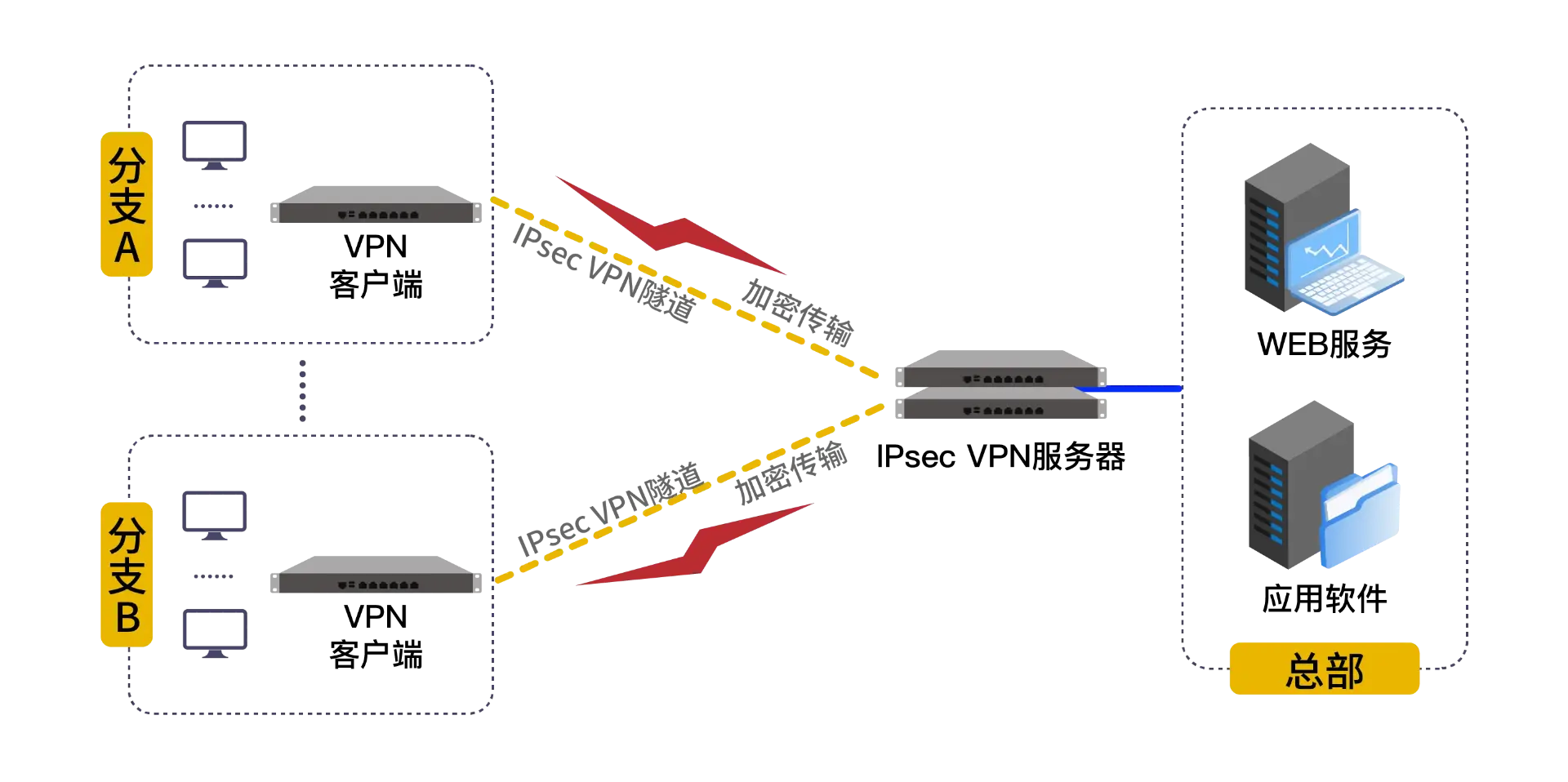

五、IPsec VPN部署架构

5.1 Site-to-Site VPN

站点互联是IPsec VPN的经典应用场景,用于连接企业总部与分支机构的网络。

典型拓扑结构:

总部网络 <---> 总部VPN网关 <---> 公网/互联网 <---> 分支VPN网关 <---> 分支网络

192.168.1.0/24 公网IP A 公网IP B 192.168.2.0/24

关键配置要点:

- 兴趣流量(Interesting Traffic):明确定义需要通过VPN隧道传输的流量范围(通常使用ACL控制)

- 路由方式:静态路由适用于简单网络,OSPF/BGP动态路由适合复杂拓扑

- 高可用设计:双网关热备,通过VRRP或动态路由实现故障切换

5.2 Remote Access VPN

远程接入场景下,移动用户通过IPsec客户端连接企业内网。

架构对比:

- 网关模式:用户拨号到VPN网关,网关代理访问内网资源

- 传输模式:用户设备直接成为内网的一部分(IP地址属于内网段)

身份认证集成:

- 本地认证:用户名密码存储在VPN网关本地数据库

- RADIUS/LDAP:与企业AD域或LDAP服务器集成,实现统一身份管理

- 双因素认证(2FA):结合动态令牌或手机验证码提升安全性

5.3 混合云互联

企业在云环境(AWS、Azure、阿里云)中部署VPC后,通过IPsec VPN将云VPC与本地数据中心互联:

配置差异点:

- 云侧VPN网关通常由云服务商提供,配置界面有较大差异

- 支持多个VPN隧道实现冗余(如AWS支持2个隧道,Azure支持Active/Active)

- BGP over IPsec可用于自动路由学习