神雕EDR与传统杀毒软件的区别,代表了网络安全从“预防为主”到“检测与响应并重”的范式转变。我们可以用一个形象的比喻来概括:

-

传统杀毒软件 像门卫和检疫官。它依靠一份“通缉犯名单”(病毒特征库),在门口检查每一个要进入的人(文件/程序)。如果长相在名单上,就直接拦住;如果看起来行为可疑(启发式分析),也可能拦下。它的核心是 “拦截” ,前提是威胁必须已知或具有明显特征。

-

神雕EDR 像遍布全城的智能摄像头与侦探小组。它默认“坏人可能已经伪装成好人混进来了”。因此,它持续记录每个人的行为(进程、网络连接、文件操作等),并通过AI分析异常模式。一旦发生案件(安全事件),侦探能立即调取全城录像,精准还原罪犯的作案路径、接触过的人和物,并迅速将其抓捕。它的核心是 “监控、分析和响应” ,擅长发现未知的、隐蔽的威胁。

下面是详细的技术和理念对比:

核心区别对比表

|

维度 |

传统杀毒软件 |

神雕EDR |

|---|---|---|

|

安全假设 |

边界防御模型:认为威胁来自外部,重点是防止恶意程序进入和执行。 |

零信任/突破假设模型:承认威胁可能已经在内网,或能绕过边界防御。重点是快速发现和响应已存在的威胁。 |

|

核心技术 |

基于特征的扫描:依赖庞大的病毒签名库。 |

基于行为的监控与分析:持续记录终端所有活动数据,形成“时间线”。 |

|

主要目标 |

预防感染:在恶意软件造成破坏前阻止它。 |

降低停留时间:假设入侵不可避免,核心目标是极短时间(从几天缩短到几分钟)内发现威胁、调查并响应,将损失降到最低。 |

|

检测能力 |

擅长发现已知威胁:对已有特征的病毒、木马、勒索软件效果极佳。 |

擅长发现未知和隐蔽威胁:通过行为异常、攻击链推演,能发现从未见过的攻击手法。 |

|

响应方式 |

自动化、简单响应:通常是隔离或删除被检测到的恶意文件。 |

系统化、深度响应: |

|

数据视野 |

“快照”视角:主要关注某个时间点上的文件是否恶意。 |

“电影”视角:拥有终端上长时间跨度的、连续的、上下文丰富的活动数据。 |

|

管理视角 |

单机视角:每台电脑独立防护,管理中心主要用于策略下发和病毒库更新。 |

全局视角:管理中心能关联分析成百上千台终端的告警,看到攻击在组织内的传播路径。 |

|

典型工作流程 |

文件写入/执行 -> 扫描 -> 匹配特征 -> 报警/清除 |

持续收集所有行为数据 -> AI引擎分析异常 -> 产生高可信度告警 -> 安全分析师在控制台查看攻击故事线 -> 一键响应处置 |

举个具体例子:应对一次新型勒索软件攻击

-

传统杀毒软件的场景:

-

攻击者使用一个从未公开的漏洞(零日)进行钓鱼邮件攻击。由于没有特征,杀毒软件没有报警。

-

恶意程序运行后,开始加密文件。在加密到第三个文件时,其行为触发了杀毒软件的“勒索软件行为防护”启发式规则,报警并终止进程。

-

结果:部分文件已被加密丢失,但攻击被阻止。管理员不知道攻击从何而来,只知道“拦截了一次勒索软件”。被加密的文件可能无法恢复。

-

-

神雕EDR的场景:

-

同样的攻击发生,初期由于是未知威胁,没有直接拦截。

-

EDR持续记录了:哪个用户打开了邮件附件、生成了哪个可疑进程、该进程连接了哪个C&C服务器、尝试了哪些横向移动、最后开始加密哪些文件。

-

AI引擎根据“短时间内大量文件被重命名、修改扩展名”的异常行为,在加密开始几十秒后产生高级别告警。

-

安全分析师在控制台点击告警,立刻看到一个完整的“攻击故事板”:从钓鱼邮件到内网渗透的全过程一目了然。

-

分析师可以:一键隔离受害主机和它试图攻击的其他主机;终止加密进程;利用EDR的数据恢复功能,从备份缓存中还原被加密的文件;溯源出攻击初始入口,全网排查是否有其他主机点击了同一封邮件。

-

结果:损失被控制在最小范围(只加密了几个文件且可恢复),攻击链被完全掌握,并防止了二次发生。

-

总结与关系

|

传统杀毒软件 |

神雕EDR | |

|---|---|---|

|

核心价值 |

基础卫生。如同“勤洗手、打疫苗”,解决大部分常见、已知的感染问题。是必不可少的基础防线。 |

重症监护与手术。如同“CT扫描和精准手术”,用于发现和解决复杂的、深层的、未知的恶性威胁。是应对高级威胁的核心能力。 |

|

关系 |

互补共生。在现代企业安全体系中,两者缺一不可: | |

因此,神雕EDR不是用来替代传统杀毒软件的,而是在杀毒软件之上,为企业提供了应对新型高级威胁的“眼睛”和“手术刀”。一个现代化的终端安全方案,通常是 “下一代防病毒(整合了行为检测的杀软)” + “EDR” 的组合。

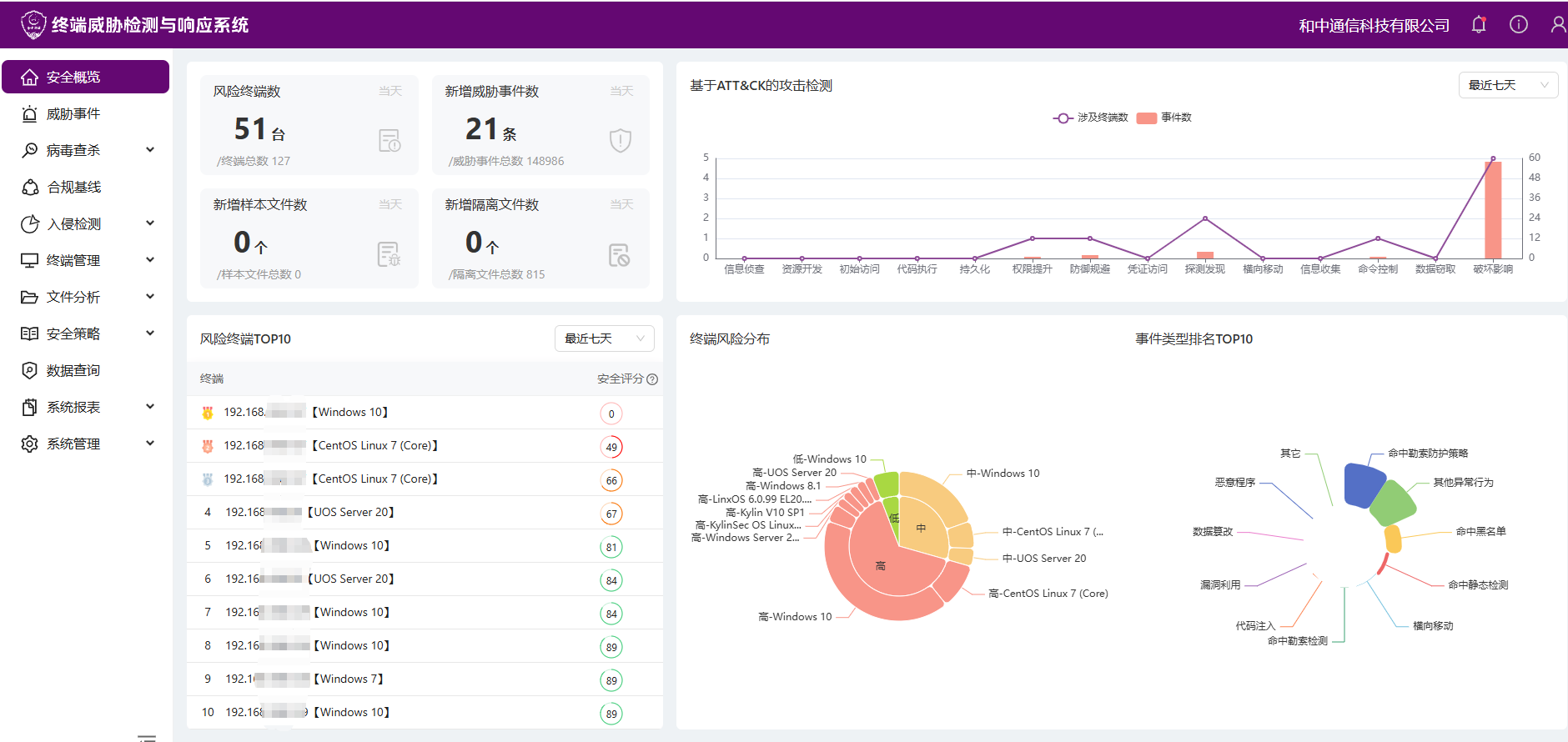

神雕EDR(内核级终端威胁监测及响应系统):基于AI大模型,在系统内核层捕捉终端各类活动,防护覆盖事前排查、事中响应、事后溯源全流程。可防病毒、勒索软件等多种威胁,支持移动设备监管、隐私保护与亲情守护,适配政企与个人用户。